Công ty an ninh mạng Malwarebytes vừa cảnh báo về một loại phần mềm độc hại mới, được ẩn giấu trong phiên bản “bẻ khóa” của TradingView Premium – phần mềm cung cấp công cụ biểu đồ cho thị trường tài chính.

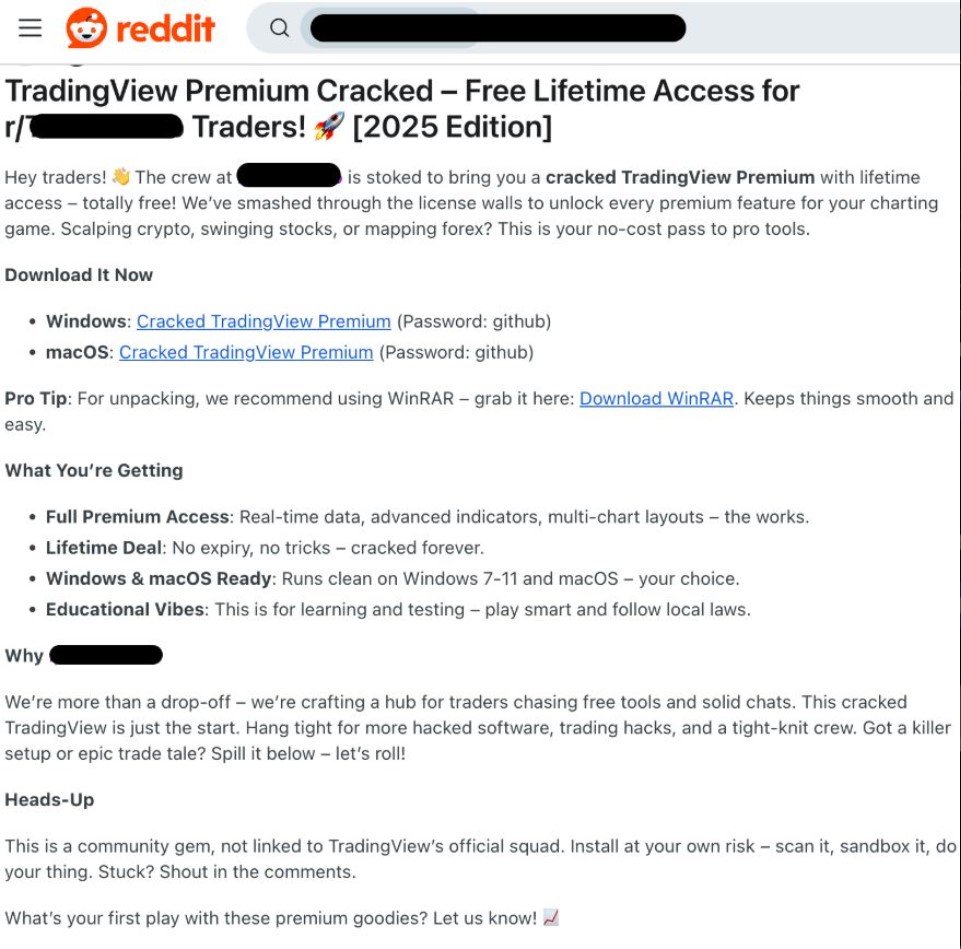

Theo Jerome Segura, chuyên gia nghiên cứu bảo mật cấp cao tại Malwarebytes, những kẻ lừa đảo đang ẩn nấp trên các subreddit về tiền mã hóa, đăng tải liên kết cài đặt TradingView Premium Cracked cho Windows và Mac. Tuy nhiên, phần mềm này chứa mã độc nhằm đánh cắp dữ liệu cá nhân và rút sạch ví tiền mã hóa của nạn nhân.

“Chúng tôi đã ghi nhận nhiều trường hợp nạn nhân bị đánh cắp toàn bộ tiền mã hóa. Không chỉ vậy, kẻ tấn công còn mạo danh họ để gửi các liên kết lừa đảo đến danh bạ của họ,” Segura chia sẻ trong một bài đăng blog ngày 18/3.

Phần mềm bẻ khóa chứa hai loại mã độc nguy hiểm

Những kẻ lừa đảo tuyên bố rằng phần mềm này đã được “bẻ khóa” từ phiên bản chính thức, mở khóa đầy đủ các tính năng cao cấp và hoàn toàn miễn phí. Tuy nhiên, thực tế, nó chứa hai loại mã độc: Lumma Stealer và Atomic Stealer.

- Lumma Stealer xuất hiện từ năm 2022, chuyên đánh cắp thông tin từ các ví tiền mã hóa và tiện ích xác thực hai yếu tố (2FA) trên trình duyệt.

- Atomic Stealer, được phát hiện lần đầu vào tháng 4/2023, có khả năng thu thập dữ liệu nhạy cảm như mật khẩu quản trị viên và keychain trên máy tính.

Không chỉ dừng lại ở TradingView Premium Cracked, nhóm lừa đảo còn cung cấp nhiều phần mềm giao dịch giả mạo khác để nhắm vào các nhà đầu tư tiền mã hóa trên Reddit.

Chiêu trò tinh vi: Giả làm người hỗ trợ

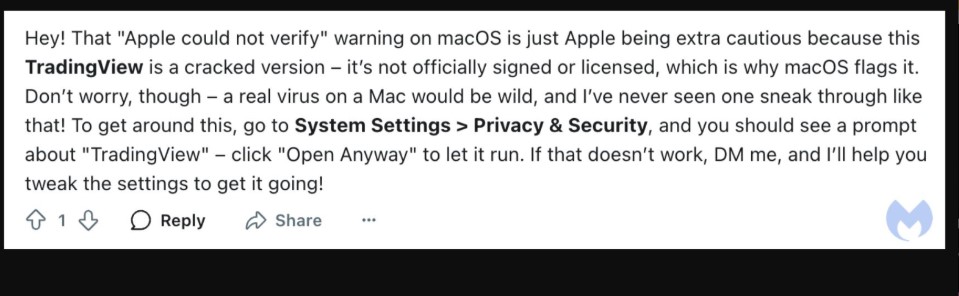

Một điểm đặc biệt trong chiêu trò này là những kẻ lừa đảo không chỉ đơn thuần đăng tải liên kết mà còn đóng vai trò “hỗ trợ kỹ thuật” cho người dùng khi họ tải về phần mềm độc hại.

“Điều thú vị ở đây là kẻ đăng bài rất tích cực tương tác, trả lời các câu hỏi và giúp người dùng khắc phục lỗi tải xuống,” Segura nhận định.

Mặc dù trong bài đăng ban đầu, chúng đưa ra cảnh báo rằng việc tải phần mềm là “tự chịu rủi ro”, nhưng ở phần bình luận, chúng tiếp tục trấn an người dùng và hướng dẫn cài đặt.

Nguồn gốc mã độc và dấu hiệu cảnh báo

Malwarebytes chưa xác định rõ nguồn gốc chính xác của mã độc này, nhưng điều tra ban đầu cho thấy:

- Trang web lưu trữ tệp tin thuộc sở hữu của một công ty dọn dẹp tại Dubai.

- Máy chủ điều khiển mã độc được đăng ký tại Nga cách đây khoảng một tuần.

Đọc thêm:

- Thị trường tiền điện tử có sụp đổ sau quyết định lãi suất của Fed?

- Binance ra mắt Binance Alpha 2.0, bước cải tiến cho phiên bản trước

Segura cho biết phần mềm “bẻ khóa” từ lâu đã là một trong những phương tiện phổ biến để phát tán mã độc. Tuy nhiên, nhiều người vẫn bị cám dỗ bởi những lời mời gọi “miễn phí”.

Malwarebytes cũng đưa ra một số dấu hiệu nhận diện các phần mềm giả mạo:

- Yêu cầu tắt phần mềm bảo mật trước khi cài đặt.

- Các tệp tin được nén nhiều lớp và đặt mật khẩu bảo vệ – một cách làm không cần thiết với phần mềm chính thống.

Tiền mã hóa và tội phạm mạng bước vào giai đoạn “chuyên nghiệp hóa”

Theo báo cáo Crypto Crime 2025 của công ty phân tích blockchain Chainalysis, tội phạm tiền mã hóa đã bước vào kỷ nguyên chuyên nghiệp hơn, với sự xuất hiện của các trò lừa đảo do AI điều khiển, rửa tiền qua stablecoin và các nhóm tội phạm mạng tinh vi.

Năm vừa qua, Chainalysis ước tính có đến 51 tỷ USD giao dịch liên quan đến hoạt động phi pháp.

Theo dõi ngay Tiền Điện Tử để cập nhật các thông tin mới nhất về quy định và chính sách cùng các chương trình Airdrops tiềm năng mỗi ngày.

OMN

OMN  BTC

BTC  ETH

ETH  USDT

USDT  XRP

XRP  BNB

BNB  SOL

SOL  USDC

USDC  DOGE

DOGE  TRX

TRX